アフターコロナに不可欠なテレワークのセキュリティ

新型コロナウイルスの感染拡大に伴う緊急事態宣言により、多くの企業は社員が自宅で業務を行えるようにテレワーク環境を整備しました。しかし、急場しのぎで作ったテレワーク環境を狙ったサイバー攻撃も多数報告されています。アフターコロナの世界のテレワークにおいては、どのようなセキュリティが求められるのか、情報セキュリティの分野に詳しいNRIセキュアテクノロジーズの小田島潤に聞きました。

「VPNだから安全」とは言い切れない

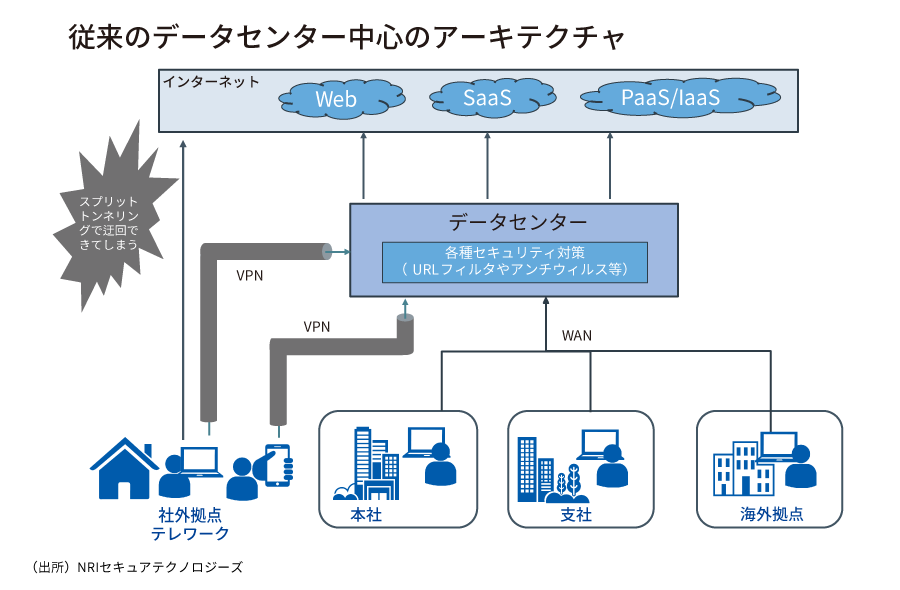

テレワークでは、「VPN(Virtual Private Network:仮想専用線)」を使って会社のLANに接続をするケースが多いと思います。VPNでは、通常はデータセンターに設置された会社の入り口と自宅のPCとの間を、暗号化された通信のトンネルで結んで、データをやり取りします。暗号化によって通信内容が盗聴されることを防ぎ、VPN接続の際に強固な認証を行うことで、悪意のある第三者による不正アクセスを防いでいます。

VPNには「スプリットトンネリング」の問題があると、以前から言われてきました。リモート環境から会社に接続をする際には、Wi-Fi(無線LAN)などでインターネット接続をした上でVPN接続を行います。そのとき、会社宛の通信はVPNのトンネル内を通り、それ以外のインターネット上のWebサイト等にはVPNを通らず直接アクセスさせる設定が、スプリットトンネリングです。

会社側のインターネット接続回線の帯域も消費しないので、一見すると「良いこと」のように思えます。しかし、企業で整備している各種セキュリティ対策を利用せずにインターネットにアクセスするため、マルウェアへの感染や情報漏洩のリスクが高まってしまうのです。

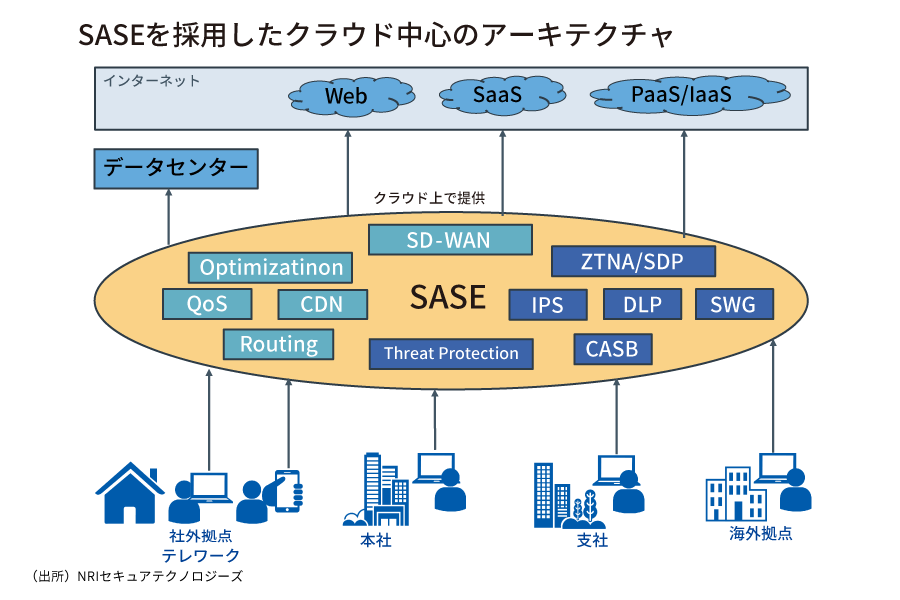

これを解決するには、PCを必ずクラウド上のセキュリティゲートウェイに接続させてセキュリティを担保した上で、社内を含む各所にアクセスさせる、クラウド中心のアーキテクチャへ移行する必要があります。この考え方はガートナー社により、SASE(Secure Access Service Edge)という新たな概念として提唱されています。ユーザは常にクラウド上のセキュリティゲートウェイに強制接続され、性能への影響を極力抑えつつセキュリティを強化できます。

VPNでもSASEでも、一番重要なのは強固な「ユーザ認証」です。IDやパスワードといった認証だけでなく、ワンタイムパスワードなどの認証を組み合わせる「二要素認証」を実装すると良いでしょう。

PCはシンクライアント方式か、ファットクライアント方式か

クライアント端末には、端末側の機能を最小限にしてアプリケーションをサーバー側で実行・管理する、シン(Thin)クライアント方式と、従来のPCのように端末側であらゆる処理が実行できるように記憶媒体やアプリケーションソフトなどをすべて端末に実装したファット(Fat)クライアント方式があります。

テレワークでは、シンクライアント方式の方が、手許の端末に情報が残らないためにセキュリティ面で優れていると言われますが、日進月歩で進化しているPCやスマートフォンの計算能力をデータ処理や文書作成、プログラミングなどに活用しないのは、個人的には「もったいない」と思います。

そもそもシンクライアントを実現するためには、デスクトップ環境を仮想化してサーバー上に集約した仮想デスクトップ基盤(VDI:Virtual Desktop Infrastructure)を準備する必要があり、相応の初期投資とランニングコストが発生します。また、方式によってはマルウェア感染リスクが残りますので、シンクライアント方式とはいえ、セキュリティ対策が「不要」になるわけではないのです。

一方で、ファットクライアントでは、手許のPCやスマートフォン等で機密情報を含むデータを扱う前提で、セキュリティを強化する必要があります。

例えば、Windows標準のBitLocker等を用いて、ディスクの内容を暗号化して機密情報や個人情報を保護することも一つの方法です。さらには、企業が所有するあらゆるデバイスを単一の管理画面から管理・運用する、統合エンドポイント管理(UEM:Unified Endpoint Management)を利用すれば、紛失・盗難時に端末のデータを遠隔消去したり(リモートワイプ機能)、USBポート経由でのデータ持ち出し制限などのセキュリティ設定を強化したりすることができます。クラウドサービスを利用する際のセキュリティを一括管理するCASB(Cloud Access Security Broker)や、SASEのクラウドサービスへのアクセス制御機能を活用したネットワーク経由での情報漏洩対策も有効です。

テレワークの急増により顕在化した、ある「リスク」とは

ある調査によると、新型コロナウイルスの流行後に、インターネット上でWindowsファイル共有に使われる通信プロトコルであるSMBや、Windowsに遠隔からログインする際に使われる通信プロトコルRDPのポート、つまり通信の「入口」が開いているコンピュータの数が大幅に増えているとのことです。

これは自宅に持ち帰ったPCが、そのままインターネットに晒されている可能性を示唆しています。仮に、PCのセキュリティ設定が甘く、容易に推測できるログインIDとパスワードを設定していた場合、悪意のある第三者から不正アクセスを受け、マルウェア感染や情報漏洩に繋がるリスクが存在するということです。

会社がテレワーク用のPCやスマートデバイスを貸与することを前提とすれば、UEM等を活用して外部からのSMB/RDPアクセス遮断を含む強固なセキュリティ設定を強制できます。さらに、ネットワーク接続された端末を監視して、不正侵入やマルウェア感染を発見し対処するための、EDRと呼ばれるソフトウェアを導入することによって、万が一の場合に一早く対応する体制を整備することができます。

今、新型コロナウイルス対応のために、テレワークに取り組まざるを得ない企業も多いことでしょう。守るべき情報資産は多く、生産性を落とさずに理想的なテレワークのセキュリティを実現するのは非常に難しいと言えます。

しかし、「テレワークだからセキュリティ事故が発生した」というのは許されません。テレワークの必要性が高まる今だからこそ、本腰を入れてテレワークのセキュリティ強化に取り組むべきでしょう。

- NRIジャーナルの更新情報はFacebookページでもお知らせしています

プロフィール

-

小田島 潤のポートレート 小田島 潤

執行役員

品質監理本部 副本部長

Chief Cyber Security Officer1996年野村総合研究所に入社。先端システム技術部に配属。その後、マルチメディア技術室、公共保険プロジェクト部などを経て、2000年NRIセキュアテクノロジーズ設立と同時に出向。その後、認証局システム構築、Web アプリケーションの診断サービス開発、セキュリティ運用監視サービスなどに従事し、2009年エンタープライズセキュリティサービス部長、2010年同社MSS開発部長、2014年同社MSS事業本部本部長を経て、2015年同社代表取締役社長に就任。また、2016年にはNRI経営役、2019年にNRI執行役員に就任。

※組織名、職名は現在と異なる場合があります。