執筆者プロフィール

金融ITコンサルティング部 高橋 佑介:

大手SIerを経て、2020年に野村総合研究所に入社。金融領域を中心に、デジタル技術を活用したシステム化構想やプロジェクトマネジメント支援業務に従事。

はじめに

2020年頃より、ブロックチェーン技術を活用したWeb3サービスが次々と登場しています。Web3サービスは、暗号資産やNFTなど金銭的価値を持つアセットを取り扱うことから金融領域とは近い関係にあります。そのため、ハッキング事件やマネーロンダリング等の金融犯罪と常に隣り合わせの状況です。本稿では、Web3サービスが、金銭的価値のあるアセットを取り扱う際に直面する金融犯罪リスクと、その対策について解説します。

Web3を取り巻く環境の光と影

Web3は、テクノロジーの進歩に加え、政治的支援や大企業の参入といった環境の変化を背景に発展してきました。それに伴い、Web3サービスを標的とする金融犯罪も増加しています。

Web3への期待

2022年、「経済財政運営と改革の基本方針(骨太方針)」に「Web3.0」という言葉が登場して以降、政府はWeb3事業の発展を後押ししてきました。具体的な政策として、2023年6月の資金決済法改正により、世界で初めてステーブルコインの法的位置づけを明確化したことや、2024年税制改正で継続保有を前提としたトークンの期末課税を撤廃することなどが挙げられます。

このような背景のもと、伝統的大企業をはじめとする多くの企業が、Web3事業やサービスの創出に取り組んでいます。例えば、2022年11月には、NTTドコモがWeb3に最大6000億円を投じると日経新聞で報じられ、業界に大きなインパクトを与えました。同年には、Web3事業を推進する子会社(NTT Digital)を設立し、2024年3月には「scramberryWALLET」と呼ばれるウォレット※1サービスをリリースしています。ソニーも、暗号資産取引所であるアンバージャパンの買収や、「Soneium(ソニューム)」と呼ばれるブロックチェーンの開発を発表しています。また、海外の動向として、米国では2024年1月にビットコインETFが承認されたのを皮切りに、2024年7月にはイーサリアムETFが承認されるなど、FTX破綻以降のクリプトウィンター(暗号資産冬の時代)から徐々に抜け出しつつあります。

Web3と金融犯罪

しかし、Web3市場が成長する一方で、Web3サービスを狙った金融犯罪も多発しています。具体的には、2018年に暗号資産取引所コインチェックで、580億円相当のNEMが窃取されるという社会的に大きな事件が発生しました。また、2024年5月31日には、暗号資産取引所DMMビットコインがハッキングを受け、482億円相当のビットコインが流出しています。海外においても、DeFiやDAOといったスマートコントラクト※2を使用したWeb3サービスに対するハッキング事件が発生しています。これらの金融犯罪の中には、国家ぐるみのハッキングが疑われる事例も含まれています。

加えて、マネーロンダリングや、経済制裁対象国や企業への資金供与の手段として利用されているのではないかという懸念も強まっています。過去には、国内の暗号資産取引所でマネーロンダリングが疑われる事例が公表されたことがあります。海外でもマネーロンダリングへの警戒が高まっており、金融犯罪を助長するとみなされたサービスの開発者が逮捕される事例も出ています。

金融犯罪は、サービス運営者や利用者に多大な損害を与えるだけでなく、犯罪者の資金調達手段にもなっています。Web3の発展に対する期待に応えるためにも、金融犯罪への対処は、Web3サービス運営者の責務といえます。

金融犯罪リスクの2つのパターン

Web3サービスを運営するにあたっては、「被害者パターン」と「関与パターン」の金融犯罪リスクを考慮する必要があります。「被害者パターン」とは、Web3サービス運営者が、暗号資産等の盗難・詐欺といった資産の窃取の脅威にさらされるリスクを指します。一方、「関与パターン」は、Web3サービス運営者が、経済制裁対象国・地域、企業、個人の不正取引に関与してしまうリスクを意味します。

ブロックチェーン分析企業チェイナリシスの「2024年暗号資産関連犯罪額調査レポート」によると、2023年における暗号資産関連犯罪額のうち、実に60%超が「経済制裁対象との取引」、30%が「暗号資産の盗難・詐欺等」に分類されています。これらを合わせると90%を超えることから、この2種類の犯罪が、Web3サービスの健全性を脅かす主要な金融犯罪であるといえます。さらに、暗号資産関連犯罪額の年別推移を見ると、2018年の46億ドルから2023年に242億ドルに拡大しています。2022年はFTXの破綻による影響で犯罪額が396億ドルと突出しており、一時的な増減はあるものの、大局的には右肩上がりの傾向が続いています。先述のように、新たな金融犯罪も頻発していることから、今後もこれらの脅威が高まることが予想されます。

こうしたデータからも、Web3サービス運営者は、「被害者パターン」と「関与パターン」の特徴を理解し、それぞれに適した対策を講じることが必要です。次節では、これら2つのパターンへの対処例について説明します。

被害者パターンへの対策: 詐欺盗難のリスクを特定しリスクを軽減する

被害者パターンとは、Web3サービス運営者が暗号資産等の盗難・詐欺など、資産の窃取リスクに直面するケースを指します。ここでは、特に「サービス運営者自身で所有・管理するウォレット」に焦点をあてて説明します。Web3サービス運営者は、サービス運営上必要な暗号資産やNFTを管理するのが一般的です。そのため、それらを管理するウォレットには、多くの暗号資産や価値のあるNFTが格納されている可能性があり、ハッキングリスクが高い状況にあります。したがって、十分なリスク対策が必要になります。

ブロックチェーンの性質上、ウォレットを管理する秘密鍵がハッキングによって流出すると、その秘密鍵に紐づくすべての資産は、世界中のどこからでも移動可能になります。一方、法定通貨の場合、通常は銀行の預金口座で管理され、物理的な窃取が困難であるうえ、大量の不正送金を試みても、銀行側がそれを検知して取引を停止する仕組みが整っています。

しかし、ブロックチェーンの世界では、堅牢で中央集権的な金融システムの保護は存在しないため、金融犯罪リスクへの対策は自己責任に委ねられています。そのため、サービス運営者は、自らリスク対策を検討・実施しなくてはなりません。

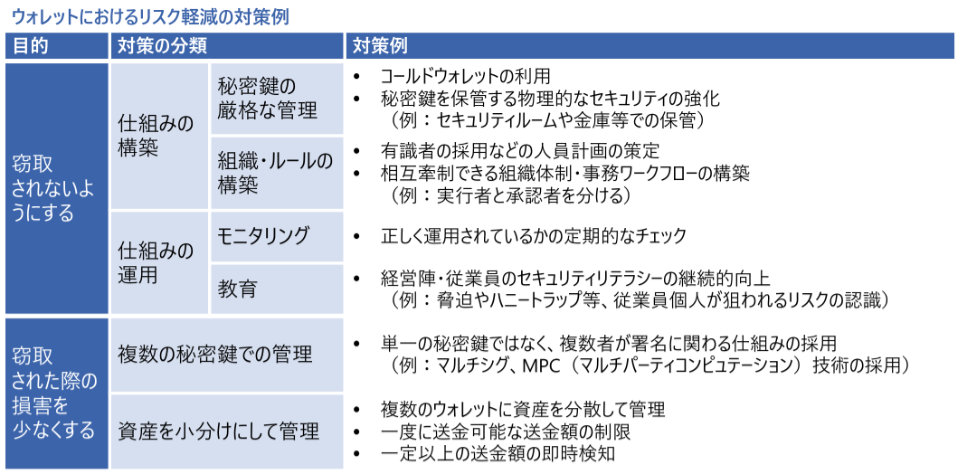

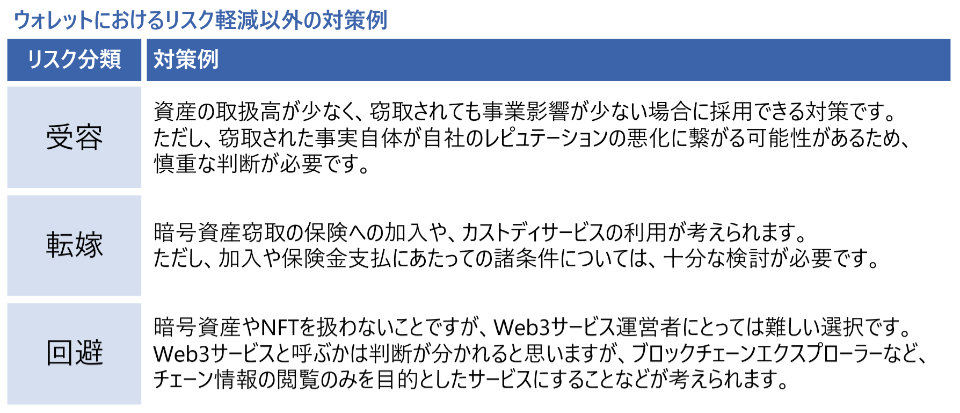

では、どのような対策を講じるべきでしょうか。リスク対策には、よく知られる4分類(軽減、転嫁、需要、回避)が考えられますが、ここでは軽減による対策例を詳しくご紹介します。

まず、秘密鍵を窃取されないようにするための最も一般的で広く用いられているリスク対策は、インターネットと接続された環境で秘密鍵を扱わないことです。現代では、インターネットを介して世界中と繋がっているため、インターネット上に秘密鍵を置くことで、世界中からハッキングを受けるリスクを抱えることになります。そのため、重要な資産を管理する際には、コールドウォレットと呼ばれるインターネットと完全に切り離されたデバイス型のウォレットに秘密鍵を保管することが一般的です。すべてオフライン環境で運用する必要があるため、ホットウォレットと呼ばれるオンライン型のウォレットよりも運用性は劣りますが、ハッキングリスクを大幅に軽減できます。しかし、秘密鍵を窃取されない仕組みをどれだけ構築しても、リスクの発現確率をゼロにすることはできません。そのため、万が一窃取された場合の影響を最小限に抑えることが重要です。対策としては、管理する資産を複数のウォレットに分散させることが一般的です。例えば、資産を10個のウォレットに分散して管理すれば、1つのウォレットがハッキングされても被害は1/10まで軽減することができます。

他にも下表のような対策が考えられます。基本的には、リスクを特定し、それに応じた仕組みを構築し、適切に運用することが求められます。これらは、一般的なセキュリティ対策と同様の考え方で進めることができます。しかし、徹底的なリスク軽減策を実施するには、相応のコストや工数がかかります。そのため、サービス特性、予算等の制約、レピュテーションリスクなど、様々な観点から検討し、バランスのよい対策を選択することが重要です。

関与パターンへの対策: AML/CFTの責任を果たし犯罪の助長を防ぐ

関与パターンとは、Web3サービス運営者が、経済制裁対象となっている国や地域、企業・個人の不正取引に関与してしまうケースを指します。国内では、現時点で暗号資産交換業者やステーブルコイン事業者にAML/CFT(マネーロンダリングおよびテロ資金供与対策)の義務が課せられています。理由は、不正に取得された暗号資産が現金化される際の出口として利用される可能性があるためです。しかし、暗号資産に限らずNFTであっても、不正に取得されたものが高額で転売され、現金化される可能性が考えられます。そのため、将来的にNFTを含むWeb3サービス市場が成熟した際には、個人売買できるようなサービス性が問題視される可能性があります。さらに、レピュテーションリスクに晒されることや、警察などによる捜査対象となる懸念も考えられます。そこで、ここではNFTを個人間売買できるサービスを例に対策例をご紹介します。

まずは、サービスの入口での対策例を紹介します。Web3サービスをユーザーが利用する際には、ユーザーが個人で保有するウォレットをWeb3サービスに接続し、アカウントとして扱うことができる「ウォレット接続」が広く採用されています。この方式では、Web3サービス運営者がアカウント管理の仕組みをウォレット側に委ねられる一方、ユーザーの情報を収集することはできません。ウォレットには個人を特定する情報が含まれておらず、ウォレット接続で取得できるのはウォレットアドレスという識別子だけだからです。

サービス運営者がウォレットアドレスのみからリスクを判断する方法として、接続されたウォレットが、不正取引に加担していないかを検知する対策が考えられます。ブロックチェーン上の取引は公開されているため、あらゆる取引が追跡可能です。これらの取引を解析するツールを用いることで、サービス運営者は疑わしいウォレットのリスクを判定することが可能になります。具体的には、過去に犯罪利用されたウォレットとの関係性を算出し、関係性が深いウォレットほどリスクが高いと判定する仕組みが設けられています。リスクが高い場合、サービス運営者は当該顧客に対し、サービス利用を制限するなどの対策を講じることができます。しかし、ウォレットは誰でも自由にいくらでも発行できることから、犯罪者が使い捨てのウォレットを利用するケースが一般的であり、この方法の効果は限定的といえます。

次に、従来の金融サービス等でも広く用いられている方法として、ユーザーへの本人確認が考えられます。使い捨て可能なウォレットアドレスと異なり、ユーザー本人の個人情報を記録できるため、反社会的勢力に該当しないかのチェックといった対策を講じることが可能です。また、ユーザーが不正を行った際には、個人を特定して捜査協力などの対応を取ることもできます。

さらに、サービス利用開始時だけでなく、利用期間中にも継続的に本人確認を求めることで、AML(アンチ・マネーロンダリング)の効果を一層高めることが期待されます。ただし、これらの対策には、ユーザーの離脱を招く可能性がある点や、個人情報の管理・統制が必要になるため、サービス側の負担が大きく増えることになります。このため、サービス側がこれらのデメリットを受け入れることが前提となります。

サービス運営者としては、ユーザビリティの低下や運営コストの増加は望ましくありませんが、リスクの高い取引においては、金融犯罪リスクとのバランスをとった運営が望ましいでしょう。例えば、コナミが運営するNFTの売買サイトResella(リセラ)では、出品・出金・高額商品の入札や購入に際して、利用者の本人確認を義務付けています。

AML/CFTの分野では、金融犯罪が日々巧妙化しており、伝統的な金融機関でも対策に苦労しているのが現状です。対策を講じる際には、専門家や外部ソリューションといった社外のアセットの活用も視野に入れて検討することをお勧めします。

まとめ

本稿では、Web3サービスを企画・運営するうえで対処すべき金融犯罪リスクを、被害者パターンと関与パターンの2つに分け、それぞれで生じ得るリスクと対策について説明しました。運営するWeb3サービスの特性によって、リスクが発生する確率や被害の大小は異なりますが、サービス運営者は、国内外の動向も捉えつつ、リスクを正しく認識し、多角的な視点で対策を講じることが重要です。 Web3の元々の思想である非中央集権的な理想とは相反するものの、金融犯罪が横行する市場に未来はありません。金融犯罪リスクに対して、各社が真摯に向き合うことが、今後のWeb3市場の基礎を整えることにつながるでしょう。また、一般消費者の視点でも、事業者のリスクに対する取り組みに共感し、より安心で安全なサービスを選択していくことが重要だと考えます。

- ※1ウォレット…暗号資産やNFT等を取引するための秘密鍵を管理する、デジタル上の財布のようなツール

- ※2スマートコントラクト…記述された条件に従ってブロックチェーン上で自動実行されるプログラム

プロフィール

-

高橋 佑介

※組織名、職名は現在と異なる場合があります。