現代のビジネス環境において、セキュリティガバナンスは企業の適応力と競争力を高めるために不可欠な要素です。この連載では、セキュリティガバナンスの基礎から実践、そして応用までを3回にわたって解説します。第2回目の実践編では、セキュリティガバナンスの具体的な導入ステップについて解説します。実践編を通じて、効果的にセキュリティガバナンスを導入し、組織全体のセキュリティを強化する方法を学びましょう。

前のページ:第1回 セキュリティガバナンスの導入 ―入門編―

執筆者プロフィール

関西ITコンサルティング部 松田 真:

2002年、SIerに入社し業務アプリケーションシステム開発や品質管理に従事。その後、監査法人系列コンサルティングファームでリスクマネジメントコンサルティング業務を経験後、2009年に野村総合研究所に入社。関西圏の企業・団体向けに、IT組織の構造改革・伴走支援を中心としたシステムコンサルティング業務を行っている。中小企業診断士、公認システム監査人(CISA)。専門は、ITガバナンス・デジタルガバナンス整備、COBIT5/2019、データマネジメント、情報セキュリティ、システム監査。

前回、企業経営におけるガバナンスの重要性と、特にセキュリティガバナンスを「入門編」として導入することの利点について解説しました。また、セキュリティガバナンス導入の最初の3つのステップ -

スコープの決定、ガバナンス手段のデザイン、そしてガバナンス体制の決定について詳述しました。

本稿では、セキュリティガバナンス導入ステップの次の段階(ステップ4からステップ8)に焦点を当てます。具体的には、ガバナンスフレームワークのデザイン、文書体系の決定、基本方針(ポリシー)と要求事項の策定、そしてガバナンスの実践について解説します。

ガバナンスフレームワークデザインと文書体系の確立

まず、ガバナンスの基本方針や手順を明確にするために、全体像となるガバナンスフレームワークのデザインと文書体系の構築について説明します(ステップ4、ステップ5)。

ステップ4:ガバナンスフレームワークのデザイン

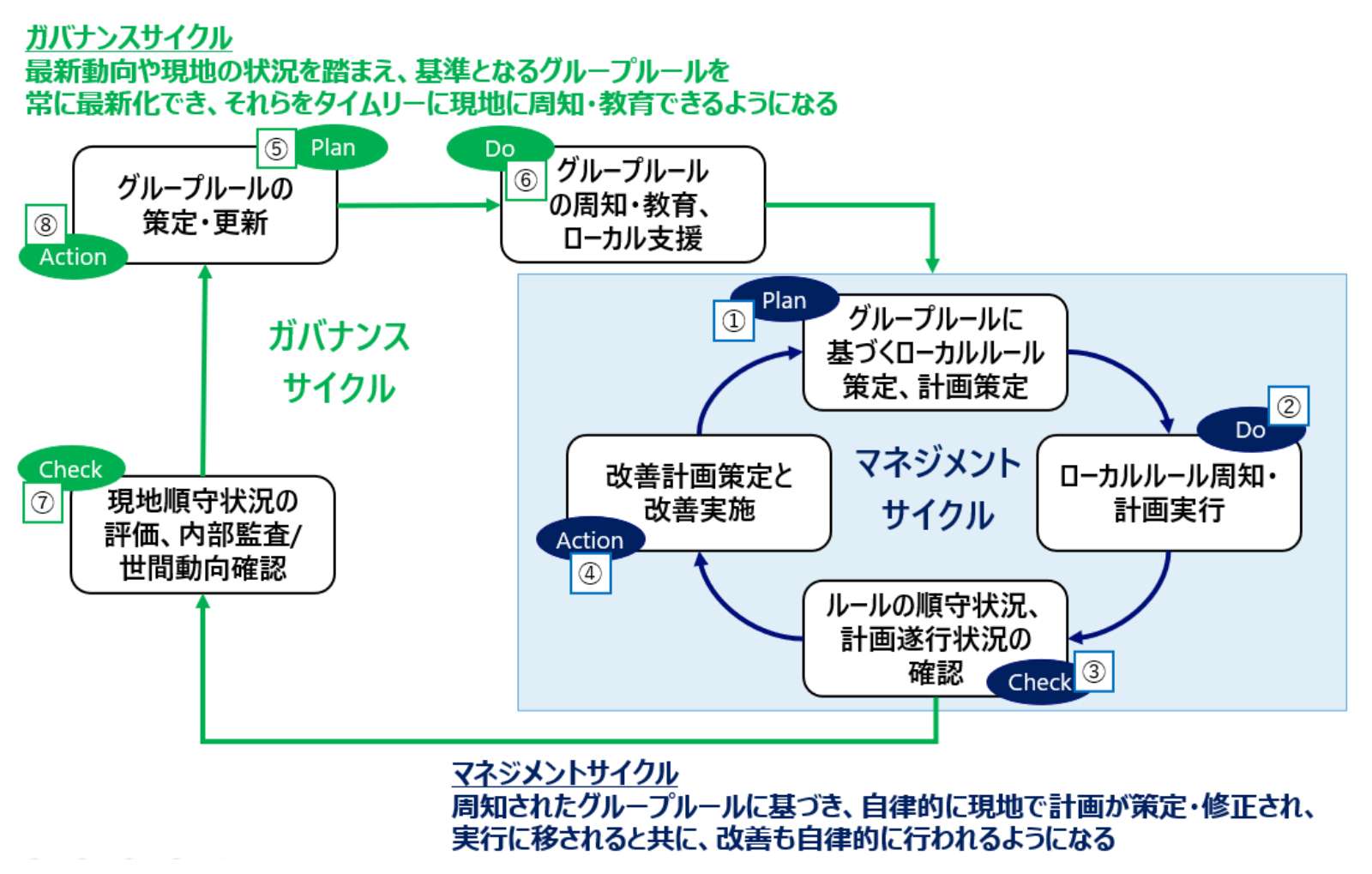

情報セキュリティの高度化を実現するためには、「マネジメントサイクル」と「ガバナンスサイクル」という2つのPDCAサイクルを適切に運用することが不可欠です。マネジメントサイクルは個々のリスク管理と対策実行を担い、ガバナンスサイクルは企業グループ全体のセキュリティレベルを向上させる役割を果たします。

図表1:セキュリティガバナンスの全体像(セキュリティガバナンスフレームワーク)

マネジメントサイクル

マネジメントサイクルは、以下の4つのプロセスで構成されています。

①グループルールに基づくローカルルール策定、計画策定

マネジメント責任者は、グループルールに基づいてローカルルールを策定します。この過程で、リスクの所在を明らかにし、保有する機密情報や事業影響の大きいシステム、外部記憶媒体や無線LAN、スマートフォン等のリスクを内包する機器類の利用状況、テレワークなどのセキュリティリスクが潜在する制度の有無などを確認します。また、策定したローカルルールに基づいて現在の管理状況を評価し、改善計画を策定または修正します。具体的には、潜在的な脅威や脆弱性を特定し、それらのリスクに対する対策を優先順位付けして計画に組み込みます。

②ローカルルール周知・計画実行

ローカルルールと計画が策定されたら、各マネジメント責任者がその計画に基づいて対策を実行します。これには、技術的対策の導入、組織的対策の実施、従業員教育などが含まれます。特に、従業員教育は、策定されたルールを効果的に機能させるために不可欠です。

③ルールの順守状況、計画遂行状況の確認

対策実行後、各マネジメント実行者が実施状況をチェックします。このプロセスでは、計画された対策が実際に実行されたか、そしてその効果を評価します。

④改善計画策定と改善実施

確認結果に基づいて、さらなる改善のための計画を策定し、実施します。ここでは、前回の対策で不十分だった点や新たに発見された課題に焦点を当て、継続的な改善を図ります。

ガバナンスサイクル

一方、ガバナンスサイクルも4つのプロセスで構成されています。

⑤グループルールの策定・更新

このプロセスでは、グループ全体のセキュリティポリシーや具体的な規則を策定します。これらのルールは、組織の目標、法的要件、業界標準などを考慮して作成され、全従業員が遵守すべき基準となります。

⑥グループルールの周知・教育、ローカル支援

策定されたグループルールを効果的に機能させるためには、全マネジメント責任者への規則の周知と、セキュリティ意識向上のための教育が不可欠です。また、マネジメント責任者が、マネジメントサイクルで説明したプロセスを実行する上で、ガバナンス側からの支援も実施します。

⑦現地順守状況の評価、内部監査/世間動向確認

組織のセキュリティ状況を評価し、外部環境の変化を分析します。ただし、一般的な監査組織にはITやセキュリティの専門知識が不足していることが多いため、実行に困難が伴う場合があります。この課題に対処するためには、セルフチェック、ガバナンス推進組織によるモニタリング、外部監査を適切に組み合わせた実効性のあるチェック体制を構築することが重要です。

⑧グループルールの更新

順守状況や内部監査の結果、外部環境の変化を踏まえ、既存のルールを定期的に見直し、必要に応じて更新します。新たな脅威や技術の進歩、法規制の変更などに対応し、ルールを常に最新かつ有効な状態に保つことが重要です。

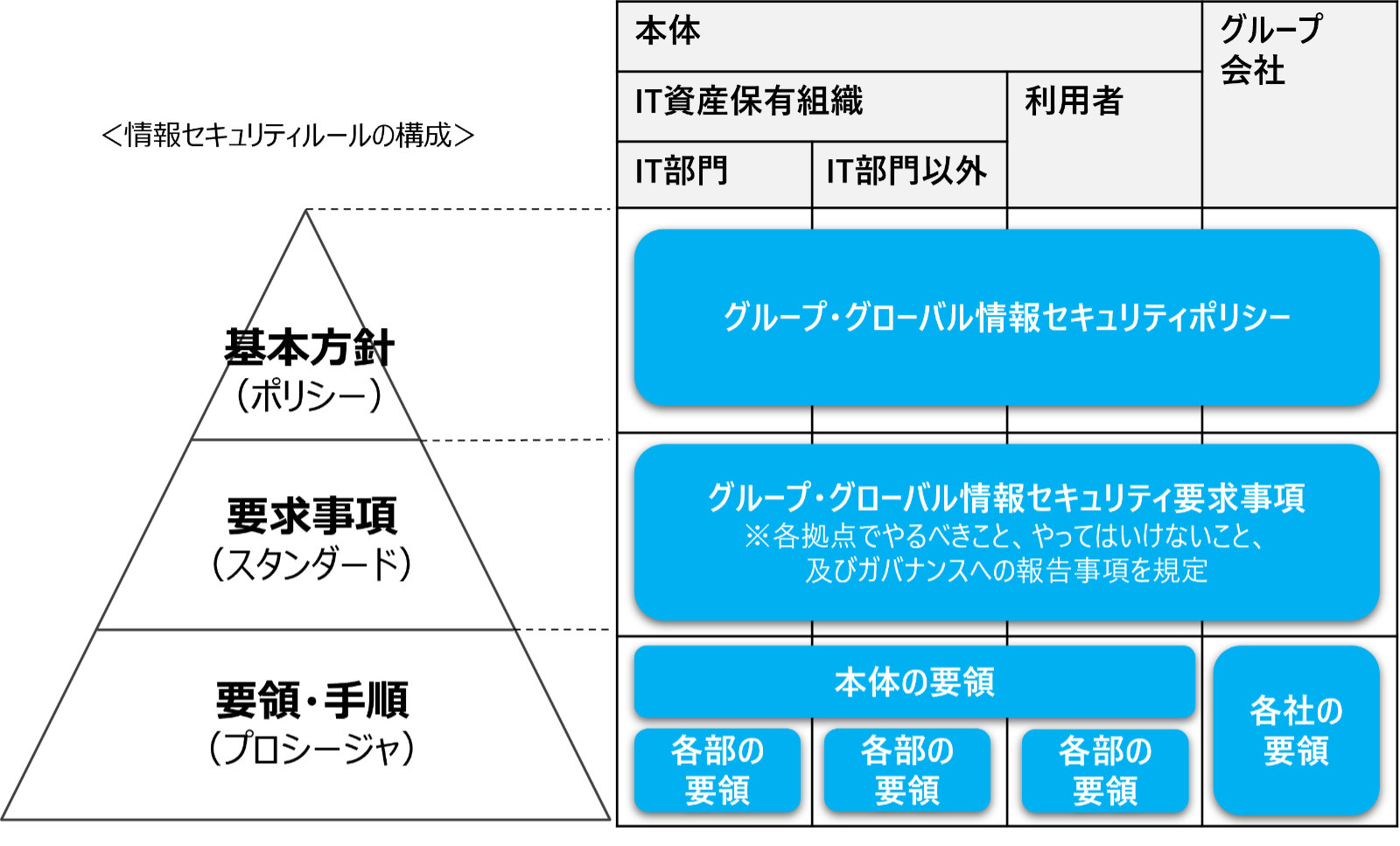

ステップ5:ガバナンス文書体系の決定

ガバナンスフレームワークのデザインが完了したら、次はそれを具体的なルール文書として整備する段階に入ります。この際、文書の体系を適切に決定することが重要です。推奨される文書体系は、ガバナンスとマネジメントを含む3階層構造です。

最上位層には「基本方針」(一般的にポリシーと呼ばれる)を置きます。これは組織の長期的なセキュリティビジョンや原則を定義するもので、頻繁な改訂を必要としない内容で構成されます。グループ全体やグローバル組織全体で単一の基本方針を策定することが望ましいです。

2層目には「要求事項」を配置します。ここでは各マネジメント責任者や担当者に対する具体的な要求内容を記述します。理想的には、これもグループ全体やグローバル組織全体で統一されるべきですが、地域や事業の特性が大きく異なる場合は、必要に応じて分割することも考慮に入れます。

3層目には「要領・手順」を配置します。これはマネジメントの実施手段として、ガバナンス対象組織ごとに個別に策定します。この層では、上位の要求事項をどのように実践するかの具体的な手順を詳細に記述します。

図表2:ガバナンス文書体系の一般例

基本方針と要求事項の策定

続いて、ガバナンスの具体的な内容や基準の設定に関して解説します(ステップ6、7)。

ステップ6:ガバナンス基本方針(ポリシー)の策定

ガバナンス基本方針は、組織のセキュリティ管理の根幹となる文書です。この方針には、長期的に安定した内容を盛り込み、頻繁な改訂を必要としない要素を集約します。具体的には、スコープ(目的、対象、組織)、ガバナンス手段、体制、ガバナンスフレームワークなどが含まれます。

基本方針の策定アプローチは、これまでのステップ1から5で決定した内容を基礎とします。つまり、既に検討済みの事項を文書化する形で進めます。これらのステップを順に進めることで、組織の実情や目標に即した実効性のある方針を作成できます。

重要な点として、基本方針の中で下位文書(要求事項、要領・手順)の策定権限を明確に定義することが挙げられます。特に要求事項については、環境の変化に迅速に対応できるよう、ガバナンス実行者が柔軟に改訂できる仕組みを整えることが望ましいです。例えば、取締役会などの「重い」会議を経ずに改訂可能な体制を予め設定しておくことで、機動的な対応が可能となります。

また、既存の社内ルールがある中で新たにセキュリティガバナンスルールを策定する際には、既存ルールとの整合性に問題が生じる可能性があります。そのため、基本方針の策定段階で、既存ルールとの関係性も明確に定義しておくことが重要です。

関係性を定義する方法には、主に二つのアプローチがあります。一つは、各部門や既存ルールとの詳細な棲み分けを丁寧に定義する方法です。これにより、組織全体での整合性を確保し、混乱を最小限に抑えられます。もう一つは、より強権的なアプローチで、「他に定めているルールと整合が取れない場合、セキュリティガバナンスルールを優先する」と明記する方法です。どちらのアプローチを選択するかは、組織の文化、セキュリティの成熟度、そして導入の緊急性などを考慮して決定します。

ステップ7:要求事項の策定

要求事項の策定は、ガバナンス文書体系の第2層を形成する重要なステップです。これは、マネジメント実行者に対して、セキュリティ目標を達成するために必要な行動や制限を明確に示すものです。例えば、パソコンへのウイルスチェックツールの導入やUSBメモリなどの外部記憶媒体の使用禁止などが、典型的な要求事項となります。

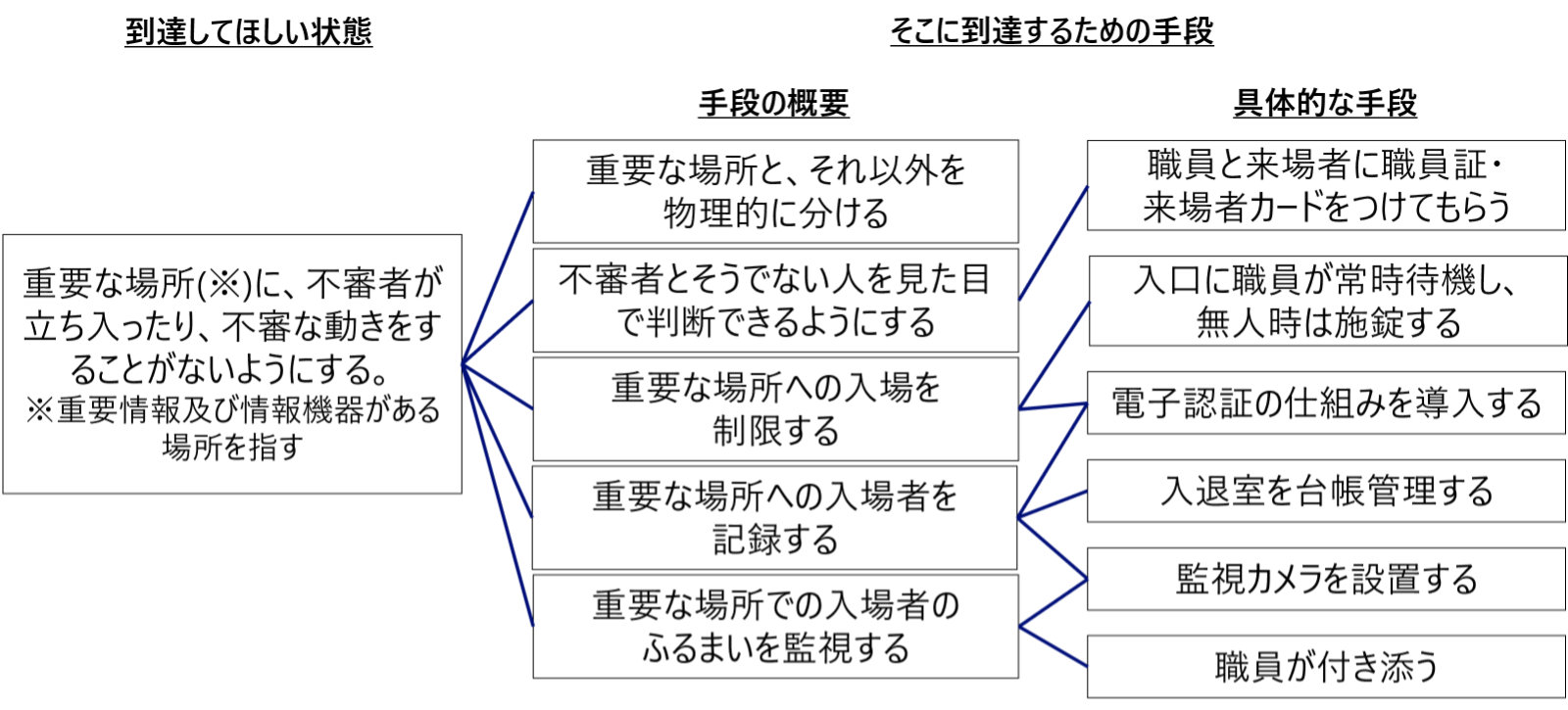

要求事項を策定する際には、主に二つの重要な観点を考慮する必要があります。それは記載粒度と必須度合です。

記載粒度は、要求事項をどの程度詳細に規定するかを決定します。これは大きく三つのレベル、「状態」、「手段の概要」、「具体的な手段」に分けられます。「状態」レベルでの記載は、マネジメント実行者に大きな裁量を与えますが、同時に判断の負担も増加します。一方、「具体的な手段」レベルまで詳細に規定すると、マネジメント側の自由度は減少しますが、ガバナンス側の統制が容易になり、マネジメント側の判断負担も軽減されます。適切な粒度の選択は、組織の成熟度や目標に応じて慎重に決める必要があります。

図表3:要求事項の記載粒度の考え方

必須度合は、各要求事項の重要性を示します。これは「必須(MUST)」、「条件付き必須」、「あればなお良い(NICE TO HAVE)」の三段階で設定されることが一般的です。この分類により、マネジメント実行者は要求事項の優先順位を理解し、効果的にリソースを配分できます。

特筆すべき点として、ガバナンス推進組織が直接マネジメントを行う業務がある場合、それに関連する情報の連携やレポートライン構築も要求事項に含める必要があります。例えば、サーバの脆弱性診断をグローバル本社が一括して実施する場合、要求事項として「サーバ導入時に脆弱性診断を行う」という記載だけでなく、「サーバを新規導入する際は、診断依頼書に基づいてサーバの用途・所在・IPアドレスをグループ本社情報セキュリティ事務局に報告し、脆弱性診断を依頼する」といった記載を入れます。これにより、ガバナンスとマネジメントの連携がスムーズに行えます。

また、セキュリティ分野には、「多層防御」という特有の考え方があります。これは、ネットワーク、サーバ、監視システムなど、複数の層で防御策を講じることで全体的なセキュリティリスクを最小化する手法です。この多層防御を要求事項に組み込みます。

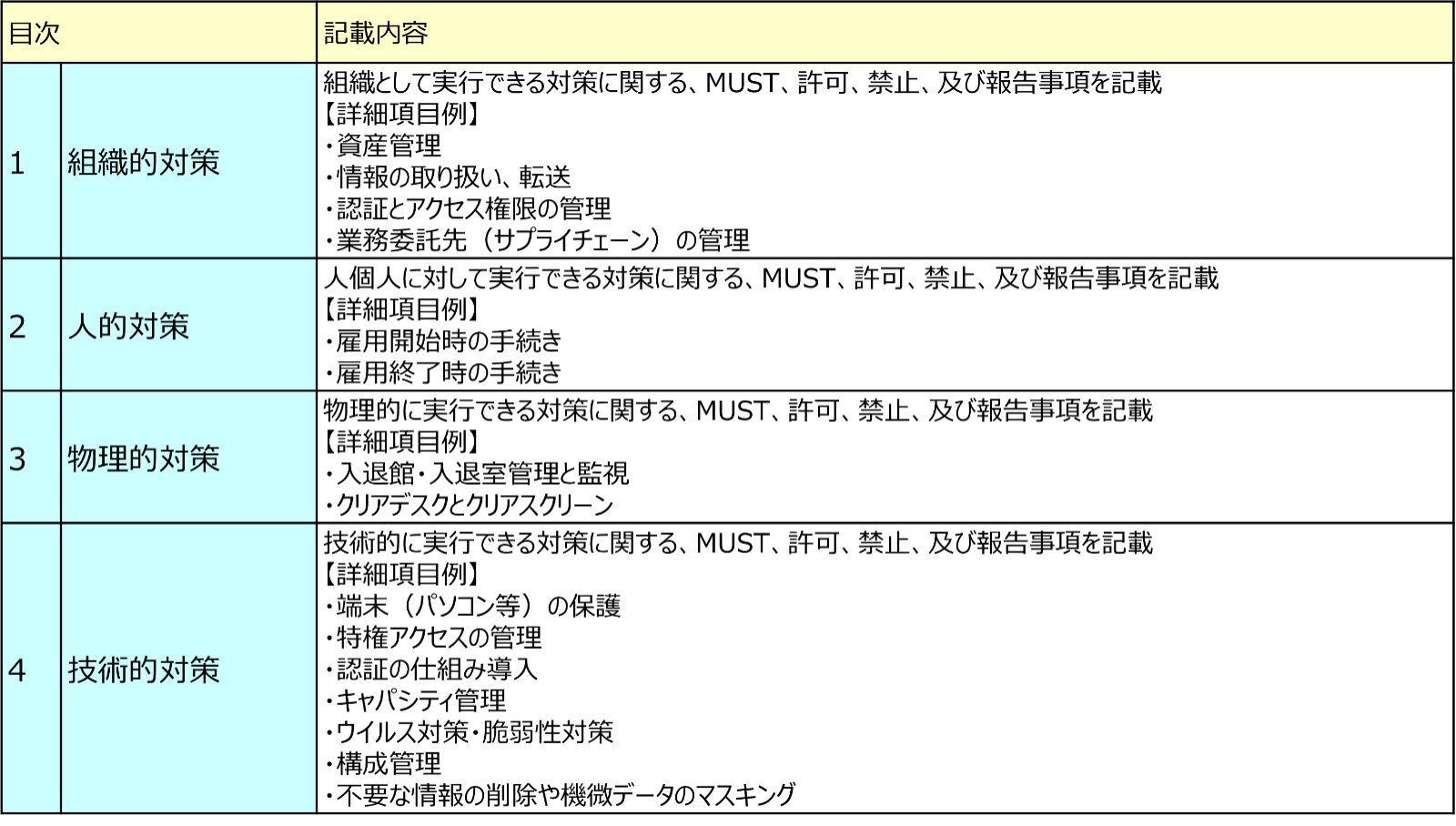

ここで、ISO27001をベースにした要求事項の目次例をご紹介します。セキュリティ対策を大きく4つに分類し、それぞれに必要な要求事項を記載していきます。ISO27001は国際基準ですので、これをベースにした要求事項は海外でも通用しやすくなります。他方、特に技術的対策については、システム利用者に要求する内容とシステム管理者に要求する内容を同じ箇所に記載する必要があるため、読む人の立場に合わせて章立てを組み替えることも検討する必要があります。実情に合わせて適切な構成を検討してください。

図表4:ISO27001をベースにした要求事項の目次例

なお、ISO27001などの公開されているセキュリティ基準は、記載内容をそのままルールとして採用することは推奨されません。そのまま適用すると組織の実情に合わない部分が生じ、実効性のない「絵に描いた餅」になりかねません。代わりに、これらの基準を参考にしつつ、組織の特性や目標に合わせてカスタマイズすることが重要です。適切にカスタマイズするためには、ガバナンスの対象組織に対する実態調査を簡易的にでも事前に実施しておくことをお勧めします。各組織における既存ルールの存在有無、リスクの多寡(機密情報や個人情報の保有状況、停止してはならない情報システムの保有状況等)、IT機器・サービスの利用状況(USBメモリやスマートフォン・クラウドサービス等の業務利用状況)、想定する要求事項の現時点での対応状況等を事前に把握できていれば、ある程度実情に沿ったカスタマイズが可能です。

また、ルールの策定においては、外部のコンサルタントなど専門家の助言を得ることは有益です。しかし、最終的にはガバナンスに責任を持つ人物(例えば、グループCIOや推進組織の責任者)が、自らの言葉で説明できるルールを作成することが不可欠です。ルールの策定者自身が深く理解し、コミットメントを持っていなければ、そのルールを組織全体に浸透させ、遵守させることは困難となります。

ガバナンスの実践(ステップ8)

最後に、実際にガバナンスフレームワークを適用するガバナンスの実践について説明します。セキュリティガバナンスの導入ステップの最終段階として、策定したルールの展開と実践が行われます。この段階では、まず、各組織でリスクアセスメントを実施し、その結果を踏まえてルール展開の順番や現地サポート体制の優先度を決定します。また、ステップ2で複数のガバナンス手段を用意している場合は、リスクアセスメントの結果に基づき、各組織に適したどのパターンを選択します。

ステップ2でも記載しましたが、成熟度の高いグループ会社では方針の共有と監査のみで十分な場合もありますが、自立性の低いグループ会社では、手順のひな形を提供し、きめ細やかなモニタリングが必要になります。どの組織にどのパターンを適用するかを決定し、その内容を展開計画に組み込みます。

計画を策定したら、ガバナンス推進組織が中心となり、グループ全体およびグローバル規模でマネジメント実行者に対して新たなルールを展開します。この展開では、単なる文書の配布にとどまらず、新しいガバナンス体制の重要性と各組織の役割を明確に伝える重要な機会となります。

実践段階では、前述の2つのPDCAサイクル(マネジメントサイクルとガバナンスサイクル)に基づいて各組織が実務を遂行します。マネジメントサイクルでは、個別のリスク管理と対策実行が行われ、ガバナンスサイクルではグループ全体のセキュリティレベルの向上が図られます。これらのサイクルを効果的に運用することで、グループ全体のセキュリティ態勢が継続的に強化されます。

ここで重要な点は、セキュリティガバナンスの定着には相当の時間がかかるということです。企業規模やグローバルの展開度合いにもよりますが、グループ全体やグローバル規模で新しいガバナンス体制が「当たり前」となり、組織文化の一部として定着するまでには、最低でも3年程度が必要です。この期間は、単にルールを遵守するだけでなく、セキュリティに対する意識や行動が組織の DNA の一部となるために必要な時間です。

今回は、ガバナンス導入の「実践編」として、ガバナンスフレームワークのデザインから、方針や要求事項の策定、実践までを解説しました。次回は、他分野への展開や導入の効果について解説します。

プロフィール

-

松田 真のポートレート 松田 真

関西システムコンサルティング部

2002年、SIerに入社し業務アプリケーションシステム開発や品質監理に従事。その後、監査法人系列コンサルティングファームでリスクマネジメントコンサルティング業務を経験後、2009年に野村総合研究所に入社。関西圏の企業・団体向けに、IT組織の構造改革・伴走支援を中心としたシステムコンサルティング業務を行っている。中小企業診断士、公認情報システム監査人(CISA)。

※組織名、職名は現在と異なる場合があります。