野村総合研究所(NRI)は、日本企業におけるデジタルレジリエンスの現状を客観的に把握するため、「デジタルレジリエンス能力の実態調査」を実施しました。本稿では、調査データから浮かび上がった日本企業の「現在地」を俯瞰し、多くの企業に共通する構造的な課題を明らかにします。自社の取り組みは業界標準と比較してどのレベルにあるのか。他社はどのような課題を抱えているのかを解説します。

はじめに

近年、企業を取り巻くリスク環境は劇的な変化を遂げています。地政学的緊張の高まり、経済安全保障への要請、そしてサイバー攻撃の高度化・巧妙化など、脅威は枚挙にいとまがありません。中でもサイバー攻撃については、サプライチェーンの要衝となる企業がランサムウェア攻撃の標的となり、システム障害によって長期間の事業停止に追い込まれる事例が国内でも後を絶ちません。一企業の被害が取引先や社会インフラ全体を麻痺させる事態が現実に起きており、その影響は甚大です。

サイバー攻撃への対策としては、かつては「情報セキュリティ」として防御壁を高くすることに主眼が置かれていましたが、侵入を100%防ぐことが不可能な現在、重要視されているのが「デジタルレジリエンス(Digital Resilience)」という概念です。デジタルレジリエンスとは、サイバー攻撃やシステム障害、自然災害といったあらゆるデジタル領域の脅威から組織を守るだけでなく、万が一インシデントが発生したとしても、その影響を最小限に抑え、事業を継続し、迅速に復旧・適応する組織的な強靭さを指します。もはやデジタルレジリエンスの確保は、単なる「推奨事項」ではなく、企業の存続に関わる経営課題そのものといえます。

先行するEU(欧州連合)の「DORA(Digital Operational Resilience Act:デジタル・オペレーショナル・レジリエンス法)」では、金融機関等に対しデジタルレジリエンスの確保が義務付けられました。日本国内においても、経済安全保障推進法に基づく基幹インフラ役務の安定供給確保や、金融庁によるシステムリスク管理態勢の監督指針改定など、重要インフラ事業者を中心に企業の復旧能力や事業継続性の強化を求める規制環境が急速に整備されつつあります。

このような背景の中、野村総合研究所(NRI)は、日本企業におけるデジタルレジリエンスの現状を客観的に把握するため、「デジタルレジリエンス能力の実態調査」を実施しました。2025年9月から10月にかけて、国内の上場企業を中心とした売上高上位企業約3,200社を対象に実施し、366社から有効回答を得ました。

本調査では、EUで施行された金融セクター向けの厳格な規制である「DORA」を参考に、NRIがEUの金融セクターに限定せず、日本の全業種にも適用できるように独自に策定した評価フレームワークを用いています。デジタルレジリエンス能力をDORAで定義されている「ICTリスク管理」「インシデント管理」「テスト」「サードパーティリスク管理」「情報共有」の5つのカテゴリをもとに、計22の観点(表1)に基づいて評価し、それぞれの成熟度をレベル1(未対応)からレベル5(改善・最適化)までの5段階(表2)で評価しています。

| カテゴリ | 観点数 | 観点 |

|---|---|---|

| ICTリスク管理 | 7 | リスク管理体制の確立/リスク管理のフレームワークの策定・見直し/リスクの特定/保護と予防/検知/事業継続の対応と復旧/バックアップ・リカバリ |

| ICT関連インシデント 管理・分類・報告 |

4 | インシデント管理プロセス/インシデントの分類/インシデント発生時の関係者への報告・危機コミュニケーション計画/インシデントの原因分析・改善活動 |

| デジタルレジリエンス テスト |

4 | デジタルレジリエンステスト計画/ ICTシステムに対するセキュリティテスト/ TLPT(脅威ベースのペネトレーションテスト)等の高度テスト/ ICTシステムの安定稼働のためのキャパシティに関わるテスト |

| サードパーティリスク 管理 |

6 | サービスプロバイダに対するリスク管理方針/契約前のサービスプロバイダ評価/サービスプロバイダとの契約書/サービスプロバイダへの監査/サービスプロバイダとの契約の終了戦略/再委託先に対するリスク管理 |

| 情報共有 | 1 | サイバー脅威・脆弱性に関する情報共有 |

| 選択肢 | 選択肢の説明 |

|---|---|

| レベル5:改善・最適化している | 定量的な指標に基づく継続的な改善活動を行っている。 |

| レベル4:定量的に管理 | 標準化された運用に対して、定量的な指標で管理している。 |

| レベル3:標準化されている | 組織全体でルール化・標準化が行われている。 |

| レベル2:部分的に実施 | プロジェクトやチーム内でのルールや手順が一部存在するが、組織全体で標準化されていない。 |

| レベル1:未対応・非公式 | その場の判断や個人の経験に任されており、特に決まったやり方はない。 |

成熟度レベル2は、「プロジェクトやチーム内でのルールや手順が一部存在するが、組織全体で標準化されていない」状態を指します。対して、組織として安定した対応が可能となるのは「レベル3:組織全体でルール化・標準化が行われている」以上です。つまり、レベル2では、個人の判断や経験に基づく対応が残っており、脅威に対して企業として一貫性のある対応が十分にできていない状態にあると言えます。したがって、まずは組織全体でルール化・標準化を行い、レベル3を達成することが第1の目標となります。しかし、ルール化・標準化がされていても、その通りに運用が行われてなければ意味がありません。ルールや手順が適切に運用されているかを定量的に評価(レベル4)し、継続的な改善活動を行っていくレベル5を目指す必要があります。

本レポートでは、各企業がデジタルレジリエンス能力においてどの程度の段階にあるか(現在地」)を見渡し、多くの企業に共通する課題を明らかにし、その対応策を解説します。読者の皆様の現状把握と、次なるアクションへの判断材料となれば幸いです。

日本企業におけるデジタルレジリエンスの実態

今回の調査結果をもとに、日本企業のデジタルレジリエンスの実態と課題について見ていきましょう。

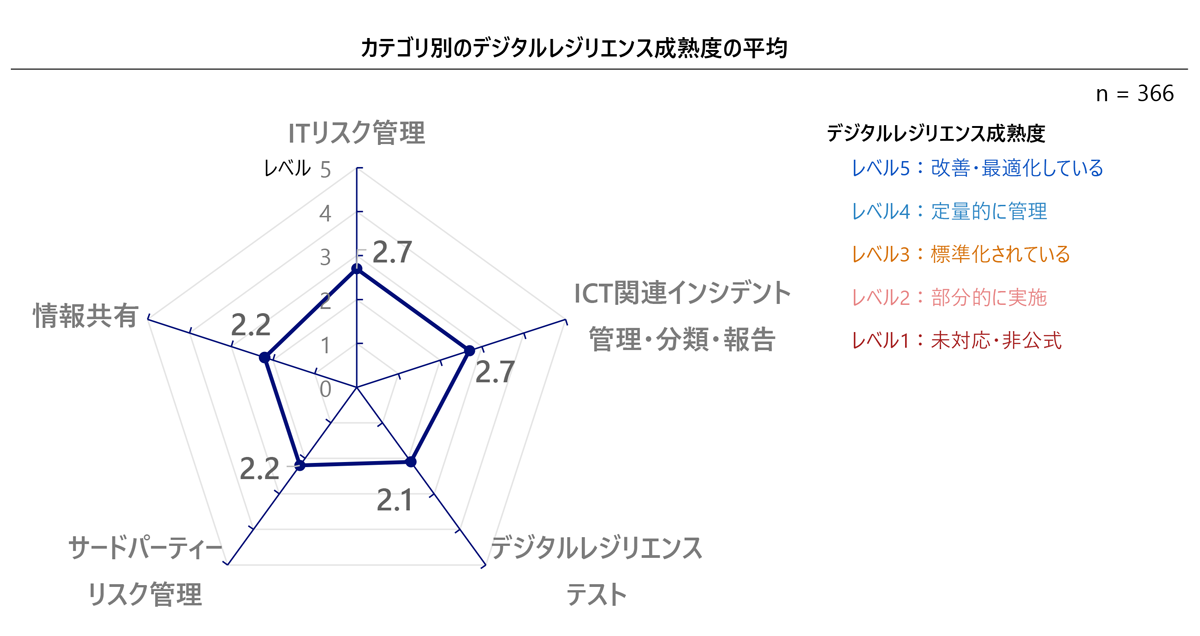

実態1:デジタルレジリエンスの成熟度は、レベル3(標準化)に達していない

まず、全体的な成熟度については、366社の回答平均において、すべてのカテゴリで成熟度が「レベル2(部分的に実施)」の範囲に留まっていることが明らかになりました(図1)。この結果から、全社的なルール化・標準化が十分にできておらず、いまだ担当者個人による「属人的な対応」が残っている企業が多いことが分かります。

図1 カテゴリ別のデジタルレジリエンス成熟度(平均)

カテゴリ別に見ると、相対的に成熟度が高いのは「ICTリスク管理」と「ICT関連インシデント管理・分類・報告」の2つです。これらは自社組織内で完結できる取り組みが多いため、他カテゴリと比較して標準化が進みやすい傾向にあります。

まず、「ICTリスク管理」は、リスク管理体制やフレームワークの確立といったガバナンス領域から、システムやデータの保護・検知、そしてバックアップや事業継続計画(BCP)の策定といった実務領域まで、リスクへの備えを幅広く評価するカテゴリです。このカテゴリでは、体制等の整備は進んでいますが、いざという時の「事業継続の対応と復旧」については、カテゴリ内で最もルール化・手順化が不足している割合が高くなっています。

次に、「ICT関連インシデント管理・分類・報告」は、インシデント発生時の管理プロセスや関係者への報告フロー、重要度を判断するための分類定義、そして事後の原因分析や改善活動といった一連の対応サイクルを評価するカテゴリです。ここでもプロセスの整備自体は進んでいますが、発生した事象がどれほど深刻かを判断するための「インシデントの分類」については、カテゴリ内で最も成熟度が低く、多くの企業で基準が曖昧なまま運用されている実態が明らかになりました。

つまり、これら相対的に成熟度が高いカテゴリであっても、「有事の際にどう事業を復旧させるか」「発生した事象の重要度をどう判断するか」といった、レジリエンスの要所となる判断基準や手順が抜け落ちているのが現状です。

一方、相対的に成熟度が低く、対応が遅れているのが「情報共有」、「デジタルレジリエンステスト」、「サードパーティリスク管理」、です。

「情報共有」は脆弱性情報や脅威情報を他社と共有するという活動に関わるもので、対応が不十分でも、サイバー攻撃やシステム障害、自然災害による被害の拡大にすぐに影響を与えるものでないため、対策が遅れているのではないかと推察されます。

「デジタルレジリエンステスト」はセキュリティの「脆弱性診断」や「TLPT(脅威ベースのペネトレーションテスト)」、システムの限界性能を把握するための「キャパシティテスト」等を含むカテゴリであり、このカテゴリの成熟度が低い場合、自社のシステムがレジリエンスに十分耐える作りになっているかがわからないことを意味します。

また、「サードパーティリスク管理」は、委託先の評価や監査、契約上のリスク対策などを評価するカテゴリです。この成熟度が低い場合、委託先経由でのインシデント発生時に適切な対応が取られず、被害が自社に波及・拡大するリスクが高まります。

実態2:リーダーシップと専門人材リソースが成熟度に影響が大きい

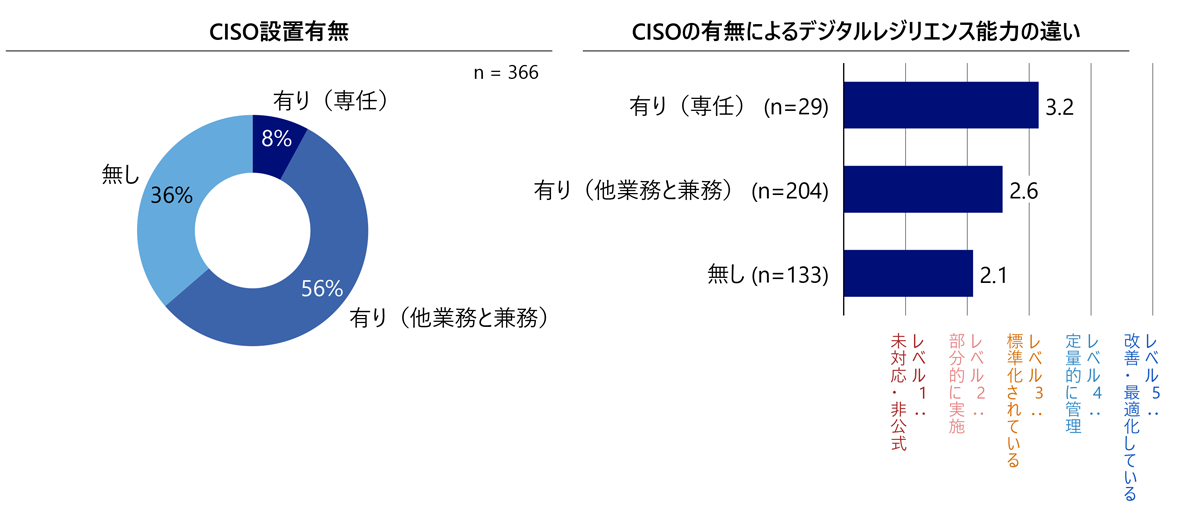

デジタルレジリエンスの成熟度が高い企業と、低い企業の違いはどこにあるのでしょうか。調査結果からは、「CISOの設置有無」と「IT部門の人数」の2点で差があることが分かりました。

まず、CISO(最高情報セキュリティ責任者)の設置状況です。回答企業の64%がCISOを設置していますが、その多くは他業務との兼務であり、「専任」のCISOを設置している企業はわずか8%にとどまっています。一方で、成熟度は、専任CISOがいる企業の平均レベルは3.2と、兼務の場合(2.6)や設置なしの場合(2.1)と比較して高い結果となりました。専任のCISOの「リーダーシップ」が発揮されて、組織横断的な取り組みを推進しやすい環境整備が進み、成熟度の向上につながっていると考えられます。

図2 CISOの設置状況と成熟度の関係

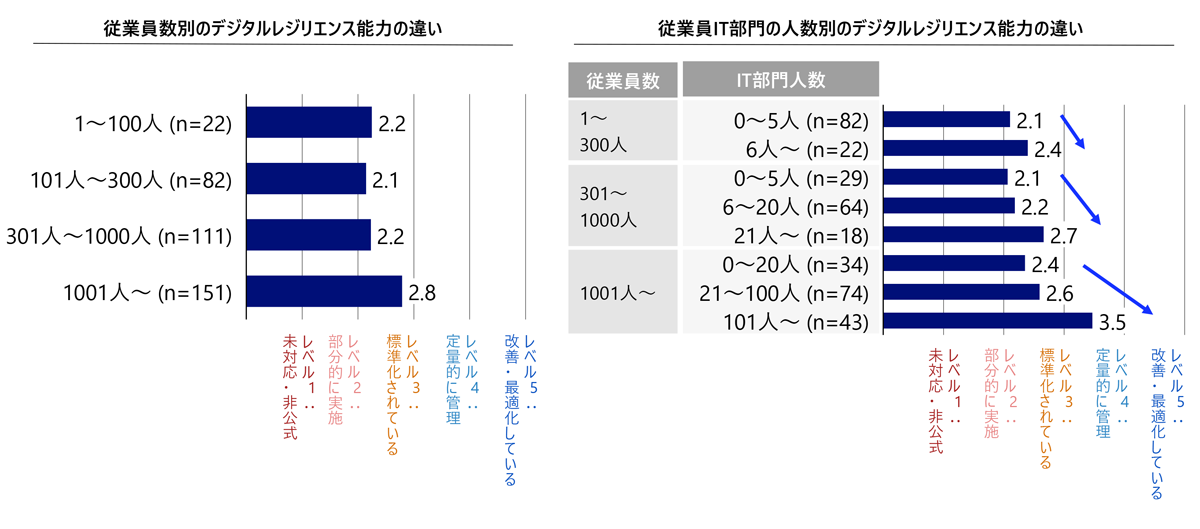

次に、従業員数別で見た場合、1001人以上の大企業の成熟度が比較的高いものの、1000人未満の企業では成熟度に差はありませんでした。しかし、同程度の従業員規模の企業の中で、IT部門の人員数に注目して比較すると、IT部門の人員数が多いほど成熟度の平均が高いという傾向が見て取れます。成熟度の向上には、十分な専門人材のリソース確保という「経営資源の投下」が必要であることが示唆されます。

図3 従業員数およびIT部門の人員数と成熟度との関係

実態3:日本企業のランサムウェア対策・サプライチェーン対策は依然として不十分

最後に、具体的な脅威への対応状況について触れます。昨今、企業にとって、「ランサムウェア攻撃」と「サプライチェーン攻撃」のリスクが高まっており、それらに備えたデジタルレジリエンス強化が喫緊の課題となっています。

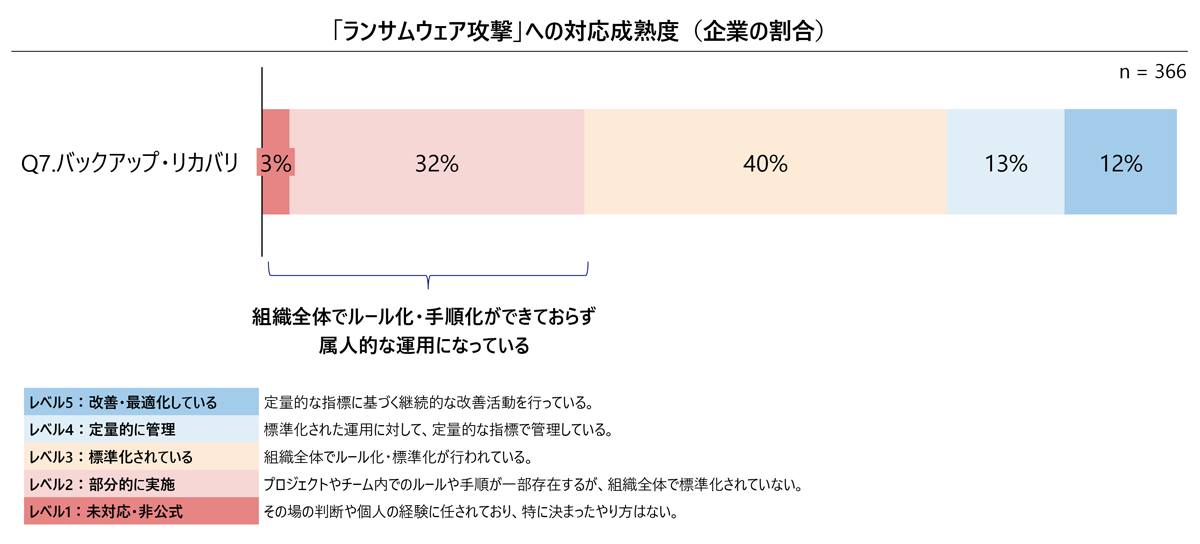

ランサムウェア攻撃からの事業継続には、迅速な復旧(バックアップ・リカバリ)が不可欠です。しかし調査の結果、全体の35%の企業において、組織全体でルール化・手順化がなされていない(レベル1・2)実態が明らかになりました。

これは復旧手順が担当者個人に依存していることを意味し、有事にデータを確実に復元できる保証がない「極めて危険な状態」と言えます。

図4 「バックアップ・リカバリ」の成熟度(ランサムウェア攻撃への備え)

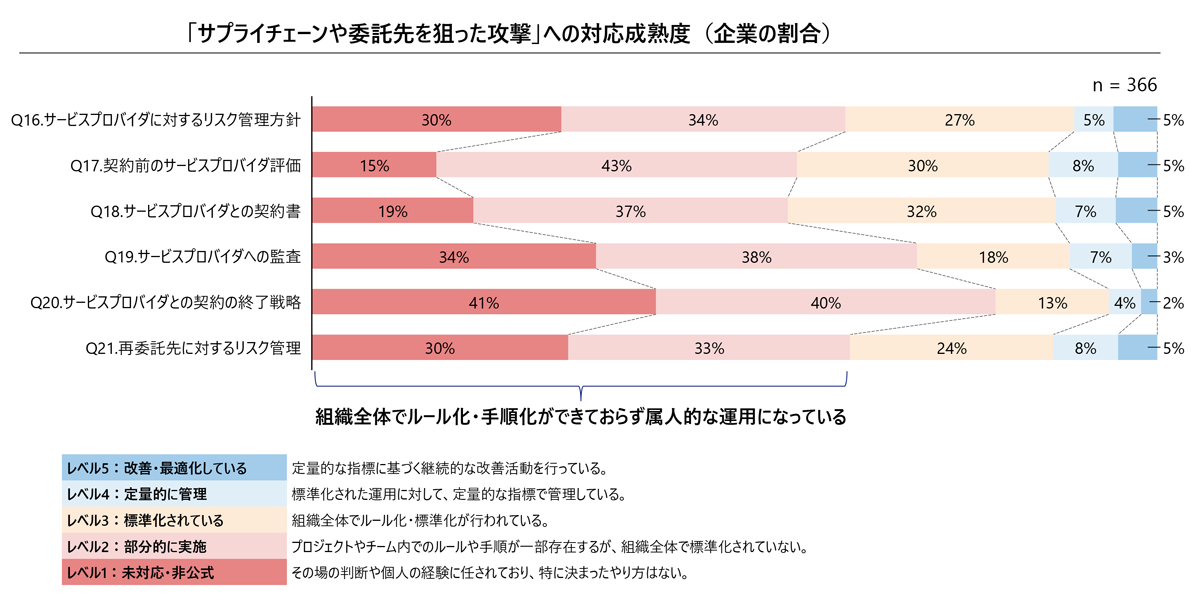

また、サプライチェーンのデジタルレジリエンスを高めるためには、サプライチェーンに関与する事業会社だけではなく、各企業が契約しているサービスプロバイダ(サードパーティ)を含めたサプライチェーンリスクを管理することが不可欠です。したがって、サードパーティとの契約から終了に至るまでの「サードパーティリスク管理」を行うことが必須です。

しかし、調査結果からは、関連するすべての設問で半数以上の企業がレベル3未満であり、企業としての対応が遅れている実態が明らかになりました。

成熟度が最も低いレベル1(属人的な対応)の割合に着目すると、契約前の評価や契約書に関しては2割以下ですが、一方で、サービスプロバイダに対する監査や、契約終了時の対応についてはそれぞれ34%、41%と、いまだに対応が属人化している企業の割合が高くなっています。特に「契約の終了戦略」については、41%が未対応(レベル1)です。これは、委託先で問題が起きても容易に切り替えや内製化ができず、事業が道連れになるリスクを抱えていることを意味します。そうならないためには、委託先を含めたサプライチェーン全体でのデジタルレジリエンスを確保することが不可欠です。

図5 サードパーティリスク管理の成熟度

デジタルレジリエンスの成熟度を上げるために何をすべきか?

実態1で明らかになった通り、日本企業のデジタルレジリエンスは、個々の現場担当者の奮闘によって支えられているものの、組織としての基盤は依然として脆弱であることが浮き彫りになりました。では、この状況を打破し、成熟度を向上させるためには何から取り組むべきでしょうか。

- 経営層によるリーダーシップとリソース配分

デジタルレジリエンスの強化には、部門間調整やコストを伴うため、現場任せではなく経営主導での推進が不可欠です。

実際、今回の調査でも専任CISOを設置している企業は成熟度が高い傾向にありました。これは、経営層が本テーマを技術的な問題ではなく重要な経営課題と捉え、適切なリソース配分とリーダーシップを発揮している結果と言えます。

また、リソースの配分においては、IT部門の人員数と成熟度に明確な相関が見られたことからも分かるように、まずは十分な人的リソースを確保することが基盤となります。そのうえで、確保した人材を育成し、高度なITスキルやセキュリティの専門知見を組織内に蓄積していくことが重要です。

デジタルレジリエンス向上に向けては、専任CISOの設置を含め、人員の確保と育成への継続的な投資を行うことが、経営層の重要な責務と言えるでしょう。とはいえ、人的リソースの拡充は一朝一夕には実現できません。だからこそ重要になるのが、限られたリソースをどこに集中させるかという判断です。そのためには、まず自社の現状を正確に把握し、優先的に対処すべき領域を見極めることが出発点となります。 - 第一歩は「現在の成熟度」と「デジタルレジリエンスの急所」を正しく把握することから

デジタルレジリエンスの成熟度の最終的な目標は、「レベル5(改善・最適化している)」ですが、一つの目安として、成熟度が「レベル3(組織全体でルール化・標準化)」を中間目標と考えてください。対応が属人化したままでは、企業のデジタルレジリエンスを高めることが難しいからです。レベル3に達しているのであれば、これを定量的に管理して、改善・最適化するレベル4・5を目指しましょう。

そのための第一歩として、自社における現在の成熟度を把握する必要があります。企業によって現在の成熟度は異なり、抱えている課題も千差万別だからです。したがって、我々の評価フレームワークの22の観点のそれぞれについて、自社の成熟度がどの段階にあるのかを確かめることから始めましょう。そうすることで、自社のデジタルレジリエンス確保において、どういう項目で対応が遅れているかを把握し、改善点を洗い出すことができます。

では、成熟度が低い項目から優先的に改善すればよいのでしょうか。

重要なのは、全ての項目を画一的に上げることではなく、インシデント発生時のビジネスへの影響度(重要度)を踏まえて優先順位をつけることです。まずは「実態調査(アセスメント)」を行い、自社の事業継続にとって致命傷となりうる「デジタルレジリエンスの急所」を客観的に特定することが不可欠です。

具体的には、以下のステップで進めることが、最短ルートと言えます。 - STEP 1:現在の成熟度の評価:デジタルレジリエンスの網羅的な観点で現状評価を行い、観点ごとの自社の成熟度を把握する。

- STEP 2:重要度に基づく対策の優先順位付け:それぞれの観点について、事業における重要度(被害発生時の影響度)と自社の成熟度を照らし合わせ、優先的に対処すべき脆弱な領域と対策を特定する。

- STEP 3:ロードマップ策定と対策の推進:整理された優先度からロードマップを策定し、対策を実行する。

ロードマップ策定後の「対策の推進」フェーズにおいて、具体的にどのテーマから着手するべきか、アセスメントで判明した各社の「急所」や事業環境により千差万別です。

例えば、インフラ環境に課題があれば「ゼロトラスト」の導入や「レガシー・モダナイゼーション」が、外部連携のリスクが高ければ「サプライチェーン」の管理が、あるいはAI活用を進めるならば「AIセキュリティ・ガバナンス」の構築などが、優先すべき対策の選択肢として挙げられます。(表3)

| 急所箇所 | 対策キーワード |

|---|---|

| サイバーセキュリティ | デジタルクライム/セキュリティレジリエンス(ランサムウェア対応)/グローバルセキュリティ/ITデューデリジェンス(M&A・業務提携)/サプライチェーン(経済安全保障・地政学リスク対応)/TLPT(脅威ベースのペネトレーションテスト) |

| プライバシー | プライバシーガバナンス |

| AI | AIセキュリティ・ガバナンス |

| 開発 | 次世代開発(テスト自動化)/セキュア開発 |

| 運用 | 次世代運用(運用自動化)/セキュリティ,運用・監視 |

| インフラ・アーキテクチャー | ゼロトラスト/レガシー・モダナイゼーション |

| 障害対応 | 障害対応高度化 |

| ビジネス継続 | BCP |

その中で本連載では、性質の異なる2つの観点から、具体的な実装アプローチの例を取り上げます。

一つは、昨今の国内被害事例からも多くの日本企業にとって「組織としての守り」の再構築が急務となっている「ランサムウェア攻撃などのサイバー脅威に対する事業継続計画(BCP)の整備」です(第2回)。

もう一つは、DXによるデジタルビジネス拡大に伴い、「サービスとしての守り」を設計段階から組み込む重要性が増している「デジタルクライム」への備えです(第3回)。

おわりに

今回は、独自調査に基づき、日本企業のデジタルレジリエンスの「現在地」(現在の成熟度)と課題について解説しました。次回以降の連載では、デジタルレジリエンスの向上に向けた、「サイバー脅威に対する事業継続計画(BCP)の整備」と「デジタルクライムへの備え」について、それぞれ具体的な対策と事例を深掘りしていきます。

NRIでは、本調査のフレームワークを用いた「デジタルレジリエンス簡易診断サービス」を提供しています。自社の「現在地」を客観的に把握したい企業の方はぜひご利用ください。また、組織全体の強靭化を支援する「バーチャルCISOサービス」や、BCP/BCM整備支援などについてもご相談ください。

本調査結果が、読者の皆様が自社の取り組みを振り返り、次の一手を検討する上での一助となれば幸いです。

プロフィール

-

板田 俊一のポートレート 板田 俊一

ITアーキテクチャーコンサルティング部

2005年NRIに入社。

NRIセキュアテクノロジーズに出向して、セキュリティアセスメント・セキュリティコンサルティングに長年、従事。

現在は、セキュリティに限定しないリスク対応としてデジタルレジリエンス強靭化に関わるコンサルティング業務に従事。

※組織名、職名は現在と異なる場合があります。