NRIセキュアテクノロジーズ 決済セキュリティコンサルティング部 高木 裕紀、平山 裕貴

量子コンピュータの実用化に向けた取り組みが急速に進展している中で、従来の暗号技術が将来的に破られるリスクが現実味を帯びてきています。安全で信頼できるデジタル社会を維持するためには、次世代の暗号技術である「耐量子計算機暗号(Post-Quantum Cryptography:PQC)」への移行が不可欠です。量子コンピュータがもたらす脅威や、PQCをめぐる国際的な動向、そして企業が取り組むべき対応のポイントについて、本テーマに詳しいNRIセキュアテクノロジーズの高木 裕紀、平山 裕貴に聞きました。

量子時代に迫るリスクと暗号技術の限界

量子コンピュータの実用化は、金融や社会インフラに大きな影響を及ぼす可能性があります。銀行間決済の認証が破られれば、不正な取引が正規のものとして通ってしまうリスクがあります。ブロックチェーンについても、過去のブロックが改ざんされれば全体の透明性と不変性が損なわれます。さらに、ソフトウェアやファームウェアの署名が改変されることで、重要システムの混乱にもつながりかねません。

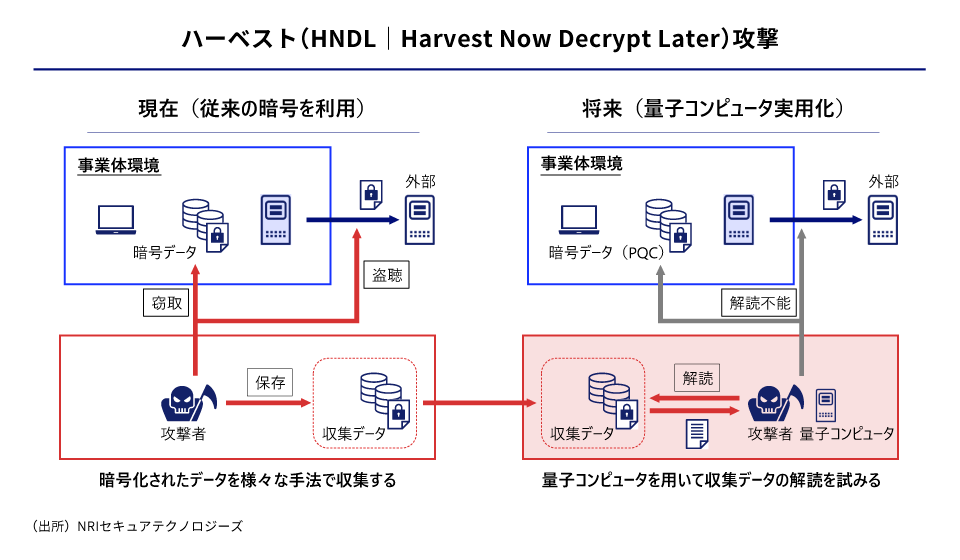

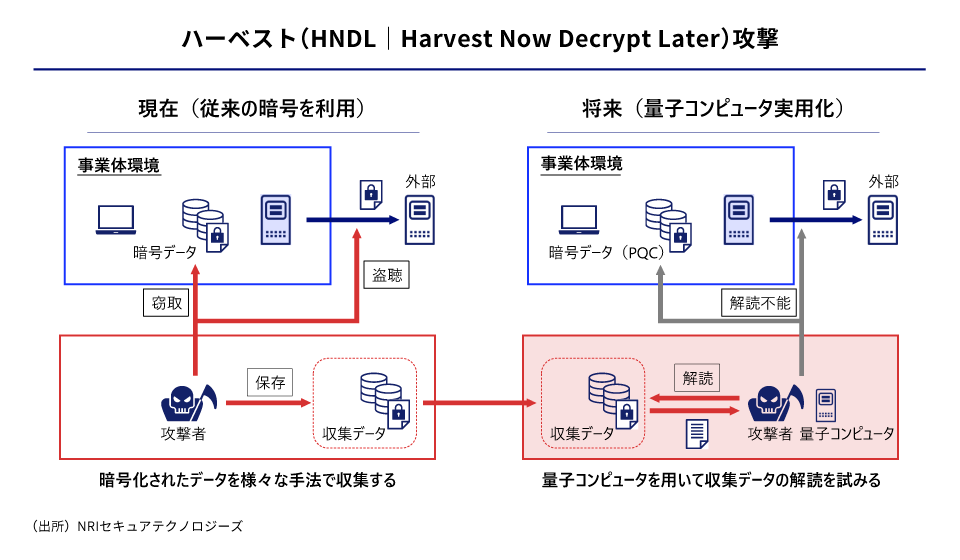

量子コンピュータの脅威は決して将来だけの話ではありません。現時点でも「ハーベスト(Harvest Now Decrypt Later:HNDL)攻撃」の危険性が強く指摘されています。これは、現在の暗号化通信やデータを攻撃者が収集・保存し、将来、量子コンピュータが実用化された時点で解読を試みるという手法です。法的要件やビジネス上の制約等の理由で長期にわたって保護が必要なデータは、この攻撃の対象となり得るため、量子コンピュータの実用化の前に対策を始める必要があるのです。

以前から暗号は「機密性」「完全性」「真正性」「否認防止」を保証し、通信や電子署名、金融取引など幅広く利用されてきました。共通鍵暗号(AESなど)、公開鍵暗号(RSAやECDSA)、ハッシュ関数(SHA-2やSHA-3など)がその代表例です。これらは従来のコンピュータに対しては十分な安全性を提供してきましたが、量子コンピュータの計算能力の前では状況が異なります。

共通鍵暗号やハッシュ関数は、鍵長やハッシュ長を拡張することで一定の安全性を保てるとされています。しかしRSAなどの公開鍵暗号は、鍵長を増やしても強度が高まらず、量子コンピュータによって短時間で解読されると考えられています。つまり、量子時代においては公開鍵暗号の代替が不可欠であり、従来の枠組みのままでは社会の安全を守ることはできません。

量子コンピュータの脅威は決して将来だけの話ではありません。現時点でも「ハーベスト(Harvest Now Decrypt Later:HNDL)攻撃」の危険性が強く指摘されています。これは、現在の暗号化通信やデータを攻撃者が収集・保存し、将来、量子コンピュータが実用化された時点で解読を試みるという手法です。法的要件やビジネス上の制約等の理由で長期にわたって保護が必要なデータは、この攻撃の対象となり得るため、量子コンピュータの実用化の前に対策を始める必要があるのです。

以前から暗号は「機密性」「完全性」「真正性」「否認防止」を保証し、通信や電子署名、金融取引など幅広く利用されてきました。共通鍵暗号(AESなど)、公開鍵暗号(RSAやECDSA)、ハッシュ関数(SHA-2やSHA-3など)がその代表例です。これらは従来のコンピュータに対しては十分な安全性を提供してきましたが、量子コンピュータの計算能力の前では状況が異なります。

共通鍵暗号やハッシュ関数は、鍵長やハッシュ長を拡張することで一定の安全性を保てるとされています。しかしRSAなどの公開鍵暗号は、鍵長を増やしても強度が高まらず、量子コンピュータによって短時間で解読されると考えられています。つまり、量子時代においては公開鍵暗号の代替が不可欠であり、従来の枠組みのままでは社会の安全を守ることはできません。

PQCの台頭と国際的な移行ロードマップ

こうした課題に応える次世代の技術が、耐量子計算機暗号(Post-Quantum Cryptography:PQC)です。広義には共通鍵やハッシュの拡張も含みますが、一般的には従来の公開鍵暗号を耐量子計算機性を有する公開鍵暗号に置き換えることを指すことが多いです。

現時点では、米国国立標準技術研究所(NIST)主導のもと、5種類のアルゴリズムが国際的な標準規格のFIPS標準となることが確定しています。これらは格子暗号、符号暗号、ハッシュといった数理的基盤に基づいており、量子計算に対して高い耐性を持つと期待されています。

また、各国もPQC移行に関する方針を示しています。米国では、ホワイトハウスが2035年までに量子コンピュータによるセキュリティ上のリスクを軽減する方針を打ち出し、国家安全保障局(NSA)は2033年までに国家安全保障関連システムへのPQC実装を義務付けています。現在は検討段階ではありますが、NISTも公開鍵暗号方式の使用を2035 年ごろまでに原則停止する方針を示しています。

EUでは、2035年までに加盟国全体でPQC移行を可能な限り完了する方針を示し、高リスク用途については2030年までの対応を求めています。英国とカナダも段階的な移行を掲げ、優先度の高いシステムを2031年までに、それ以外を2035年までに完了する計画です。

日本では、2024年の「預金取扱金融機関の耐量子計算機暗号への対応に関する検討会」において、金融機関を中心にPQCへの移行に関する議論が進められており、金融庁は金融機関に対しPQC移行に直ちに着手するよう要請しています。一方で、政府全体としても、2025年6月に開催された関係府省庁連絡会議において、まずは政府機関等を対象に、来年度を目途としてPQC移行ロードマップを策定する計画が示されています。現時点で移行期限は明示されていませんが、諸外国の動向を踏まえると、日本も2030年代半ばを一つの目標時期として見据えていると考えられます。

PQCはもはや単なる技術的選択肢ではなく、社会インフラを維持するための必須要件となりつつあるのです。

現時点では、米国国立標準技術研究所(NIST)主導のもと、5種類のアルゴリズムが国際的な標準規格のFIPS標準となることが確定しています。これらは格子暗号、符号暗号、ハッシュといった数理的基盤に基づいており、量子計算に対して高い耐性を持つと期待されています。

また、各国もPQC移行に関する方針を示しています。米国では、ホワイトハウスが2035年までに量子コンピュータによるセキュリティ上のリスクを軽減する方針を打ち出し、国家安全保障局(NSA)は2033年までに国家安全保障関連システムへのPQC実装を義務付けています。現在は検討段階ではありますが、NISTも公開鍵暗号方式の使用を2035 年ごろまでに原則停止する方針を示しています。

EUでは、2035年までに加盟国全体でPQC移行を可能な限り完了する方針を示し、高リスク用途については2030年までの対応を求めています。英国とカナダも段階的な移行を掲げ、優先度の高いシステムを2031年までに、それ以外を2035年までに完了する計画です。

日本では、2024年の「預金取扱金融機関の耐量子計算機暗号への対応に関する検討会」において、金融機関を中心にPQCへの移行に関する議論が進められており、金融庁は金融機関に対しPQC移行に直ちに着手するよう要請しています。一方で、政府全体としても、2025年6月に開催された関係府省庁連絡会議において、まずは政府機関等を対象に、来年度を目途としてPQC移行ロードマップを策定する計画が示されています。現時点で移行期限は明示されていませんが、諸外国の動向を踏まえると、日本も2030年代半ばを一つの目標時期として見据えていると考えられます。

PQCはもはや単なる技術的選択肢ではなく、社会インフラを維持するための必須要件となりつつあるのです。

企業が取り組むべきステップと課題

PQC移行は一朝一夕には実現できず、計画的な準備が欠かせません。企業が取り組むべきプロセスは大きく6段階に整理できます。

この6段階を踏むことで、組織は自らの暗号利用状況を正しく把握し、リスクの高い部分から計画的にPQCへ移行できます。

ただし、移行には多くの課題が伴います。例えば、大規模システムでは移行に長期間を要し、通信量や計算量の増加によってシステム負荷が高まる懸念があります。さらに、移行後に新たなアルゴリズムが危殆化する可能性も否定できません。専門人材の不足も大きな制約となります。

こうした課題に対しては、暗号方式を柔軟かつ迅速に切り替えられる「クリプトアジリティ」の確立が、PQC移行を進める上での基本方針として極めて重要となります。その実現に向けては、クリプトインベントリの整備をはじめ、既存方式とPQCを併用する「ハイブリッド方式」の採用、鍵管理を中央集権的に実施できるアーキテクチャの構築、さらに外部パートナーとの連携強化など、多面的かつ段階的な取り組みが求められます。

PQC以降に向けては、こうした課題や対策を見据えたうえで、現実的な計画と継続的な検証を重ねることが不可欠です。また、経営層のリーダーシップのもと、人材や予算を長期的に確保することも重要です。

- 1. 情報収集・体制構築

技術や規制の変化を把握し、移行を推進する組織体制を整備します。経営層が関与し、全社的な課題として認識することが重要です。 - 2. 情報資産・対象システムの棚卸と選定

自社が保有するシステムやデータを洗い出し、移行の優先度を判断します。 - 3. 暗号技術の棚卸(クリプトインベントリの作成)

暗号技術の利用状況を可視化します。設計書や現場ヒアリングに加え、ツールを用いた調査も有効です。 - 4. 移行優先度の評価

情報の重要度や保護期間、量子耐性、移行コストなどの複数の観点から、移行対象システムの暗号使用箇所におけるPQCへの移行要否と優先度を評価します。 - 5. 移行計画の策定

評価結果を踏まえ、段階的にPQCへ移行するロードマップを策定します。 - 6. 移行の実行

外部ベンダやクラウド事業者など多様なステークホルダーと連携しながら、システム更新や暗号切り替えを実行します。

この6段階を踏むことで、組織は自らの暗号利用状況を正しく把握し、リスクの高い部分から計画的にPQCへ移行できます。

ただし、移行には多くの課題が伴います。例えば、大規模システムでは移行に長期間を要し、通信量や計算量の増加によってシステム負荷が高まる懸念があります。さらに、移行後に新たなアルゴリズムが危殆化する可能性も否定できません。専門人材の不足も大きな制約となります。

こうした課題に対しては、暗号方式を柔軟かつ迅速に切り替えられる「クリプトアジリティ」の確立が、PQC移行を進める上での基本方針として極めて重要となります。その実現に向けては、クリプトインベントリの整備をはじめ、既存方式とPQCを併用する「ハイブリッド方式」の採用、鍵管理を中央集権的に実施できるアーキテクチャの構築、さらに外部パートナーとの連携強化など、多面的かつ段階的な取り組みが求められます。

PQC以降に向けては、こうした課題や対策を見据えたうえで、現実的な計画と継続的な検証を重ねることが不可欠です。また、経営層のリーダーシップのもと、人材や予算を長期的に確保することも重要です。

量子時代に備えるために

量子コンピュータの発展により、既存の暗号技術が破られるのも時間の問題となっています。安全なデジタル社会を維持するためには、公開鍵暗号のPQC移行に加え、共通鍵暗号やハッシュ関数についても適切な拡張が求められます。

国際的には2030年代半ばを目標とする動きが主流となっており、日本企業も早期に対応を始めることが重要です。まずは情報資産や暗号技術の棚卸から着手し、優先度評価と計画策定を進めることが現実的な第一歩となります。

国際的には2030年代半ばを目標とする動きが主流となっており、日本企業も早期に対応を始めることが重要です。まずは情報資産や暗号技術の棚卸から着手し、優先度評価と計画策定を進めることが現実的な第一歩となります。

プロフィール

-

高木 裕紀のポートレート 高木 裕紀

NRIセキュアテクノロジーズ

決済セキュリティコンサルティング部 -

平山 裕貴のポートレート 平山 裕貴

NRIセキュアテクノロジーズ

決済セキュリティコンサルティング部

※組織名、職名は現在と異なる場合があります。